Serviços Personalizados

artigo

Indicadores

Compartilhar

Universitas Psychologica

versão impressa ISSN 1657-9267

Univ. Psychol. v.7 n.1 Bogotá abr. 2008

La identidad colectiva en la interacción: análisis de un encuentro comunicativo entre activistas tecnológicos*

Collective identity in interaction: analysis of a communicative meeting among technological activists

Juan Carlos Aceros Gualdrón**; Natalia Evnitskaya***

Universidad Autónoma de Barcelona, España

ABSTRACT

In this article we carry out a conversational analysis of a talk among technological activists that took place in Barcelona city (Spain). Basing on a detailed transcription and a sequential revision of the interactions, a relevant identity category and its corresponding associated features are identified. Additionally, it is shown how the participants' interventions help to form two ways of understanding hacktivism in Europe. In this way we hope to offer an interactional perspective on the collective identity and to show the potential of conversational analysis for social movements studies.

Key words authors: Collective identity, Social movements, Hacktivism, Conversational analysis.

Key words plus: Identity of group, Social movements, Conversational analysis.

RESUMEN

En este artículo se realiza el análisis conversacional de una charla entre activistas tecnológicos llevada a cabo en la ciudad de Barcelona (España). A partir de una transcripción detallada y un examen secuencial de las interacciones, se identifica una categoría identitaria relevante y sus correspondientes atributos asociados. Adicionalmente, se muestra cómo las intervenciones de los interlocutores ayudan a configurar dos formas de entender el hacktivismo en Europa. De esta manera, se espera ofrecer una mirada interaccional de la identidad colectiva, así como mostrar el potencial del análisis conversacional para el estudio de los movimientos sociales.

Palabras clave autores: Identidad colectiva, Movimientos sociales, Hacktivismo, Análisis conversacional.

Palabras clave descriptores: Identidad de grupo, Movimientos sociales, Análisis conversacional.

El estudio de la acción colectiva y de los movimientos sociales ha estado dominado tradicionalmente por dos grandes enfoques. Por un lado, tenemos el que se ha centrado en fenómenos como las “estructuras de movilización” (McAdam, McCarthy & Zald, 1996/1999) o las “estructuras de oportunidad política” (McAdam, 1998; Tarrow, 1996/1999). En esta mirada estructuralista podemos incluir la Teoría de Movilización de Recursos y el Enfoque del Proceso Político, dos tradiciones directamente influenciadas por la historia, la sociología y el análisis político. La segunda perspectiva ha sido más propia de la psicología social. Esta disciplina se ha preocupado por los rasgos de personalidad, las necesidades, las crisis valorativas y los problemas emocionales que motivan a las personas a participar en los movimientos sociales (Doménech et al., 2002).

En la última década, una tercera forma de enfocar el asunto ha venido cobrando fuerza. La misma pone en relieve los aspectos culturales de la acción colectiva y los movimientos sociales. Tales cuestiones no han sido estudiadas a profundidad por los dos enfoques anteriormente mencionados; pero tampoco son una novedad para los estudiosos de la acción colectiva. Los factores simbólicos y culturales ya habían sido tenidos en cuenta en obras ahora clásicas (Smelser, 1963/1995; Turner & Killian, 1957) en las que se habla de normas emergentes y creencias generalizadas. Pero ha sido gracias a la influencia de la antropología, el análisis del discurso, el estudio de los repertorios de acción y el análisis de marcos de interpretación que los aspectos más simbólicos de la movilización social están aportando aires nuevos al estudio de la acción colectiva (Zald, 1996/1999).

En este artículo nos alineamos en esa tercera forma de estudiar la acción colectiva y los movimientos sociales. Específicamente nos interesa observar las dinámicas propias de la identidad colectiva, entendida como un producto cultural y un proceso que ocurre en los intercambios entre activistas. Para hacerlo, recurrimos al análisis conversacional de una charla ocurrida en un laboratorio Hacker de Barcelona (España). En ella identificamos la estructura discursiva de una categoría identitaria relevante y rastreamos la forma como los hablantes hacen uso de ella y de los atributos que tiene asociados.

Este acercamiento -por demás poco habitual- lleva a los estudios sobre movimientos sociales hasta el lugar donde la identidad colectiva se pone en juego para generar efectos directos sobre los activistas y simpatizantes. Su objetivo es mostrar cómo prácticas discursivas en apariencia sencillas (por ejemplo, las categorizaciones o el uso de símiles) tienen implicaciones para la acción colectiva. En concreto, dotan de sentido al “nosotros” que agrupa a los activistas, que les permite identificar posibles aliados y percibir adversarios potenciales. Así pues, analizar tales prácticas puede ayudar a comprender fenómenos como la solidaridad, la cooperación o la hostilidad en el interior de un movimiento social.

Contexto teórico

Una de las tendencias de las ciencias sociales es su preocupación creciente por las dinámicas identitarias (Reicher, 1996). La “identidad social” y la “identidad colectiva” son conceptos que han aparecido, en diferentes formas, vinculados a trabajos de investigadores y tradiciones del pensamiento social muy disímiles. Javaloy (1993) encuentra un interés por dicho fenómeno en los estudios de Park sobre el movimiento por los derechos civiles, las investigaciones de Sherif sobre el movimiento negro y el movimiento nacionalista, el concepto de “espíritu de cuerpo” de Blumer, la noción de “privación relativa fraternal” de Runciman, y el énfasis en la solidaridad y el sentido común de pertenencia propio de los marxistas. En las investigaciones sobre acción colectiva también encontramos referencias al concepto en los trabajos de Melucci (1999), en las investigaciones sobre marcos y procesos de enmarcamiento (Rivas, 1998), así como en la Teoría de la Identidad Social (Tajfel, 1981/1984) y en la Teoría de la Autocategorización (Turner, 1990).

En términos generales, los investigadores han hecho uso de las categorías identitarias como constructos teóricos de los que se derivan explicaciones acerca de la conducta, la percepción, el pensamiento, los valores y otro tipo de fenómenos individuales y colectivos. En la psicología social esta clase de investigaciones sobre la identidad está bien representada por los trabajos de J. C. Turner (1990). Para dicho autor, la autocategorización es un proceso mental privado que entra en funcionamiento, de manera automática, en ciertas circunstancias. En un contexto dado no todas las categorías identitarias están cognitivamente disponibles. Las más salientes serán aquellas que aumenten las diferencias entre el propio grupo y otros, y cuyo contenido sea coherente con la estructura (pre-existente) del mundo social (Reicher, 1996).

La Teoría de la Autocategorización (TAC) permite explicar la evidencia empírica que Tajfel (1981/1984) había reunido acerca de la construcción social de la identidad y, adicionalmente, muestra la identidad como un proceso dinámico y contextualizado. Sin embargo, tiene flaquezas que han sido resaltadas por diferentes autores. Reicher (1996), por ejemplo, afirma que las situaciones experimentales utilizadas por la TAC, debido a su diseño, convierten la categorización en un proceso de representación pasiva. Este proceder desatiende el carácter fluido del contexto y la influencia de las acciones de los sujetos sobre la realidad social. Para superar las dificultades, Reicher propone centrar la atención en la forma como la identidad es construida en la práctica. A su juicio, esto sólo puede realizarse examinando la categorización en el contexto de las luchas históricas entre grupos. La investigación de la identidad debería atender a la manera en que las categorizaciones construidas por un grupo sirven de contexto para el desempeño de otro, y en que este hecho puede condicionar la acción social, así como llevar a actos de resistencia y transformación.

Desde otro punto de vista, los analistas conversacionales también han mostrado sus reservas hacia la TAC. Estos investigadores han cuestionado, entre otras cosas, el carácter “objetivo” y reactivo de las categorías identitarias (Edwards, 1998; McKinlay & Dunnet, 1998). En la teoría de Turner, una categoría del tipo “hombre” o “socialista” es independiente del hecho de auto-categorizarse. Su relevancia en un contexto dado no está determinada por la interacción entre los participantes, sino por las características de dicho contexto. Son ellas las que “encienden” la categoría. Los analistas conversacionales sostienen que tal forma de enfocar el asunto desatiende el carácter activo de la categorización identitaria. Al poner en juego una categoría en el marco de una interacción, pueden abrirse espacios de debate, argumentación, formulación activa y re-negociación del significado o de la relevancia de dicha categoría.

Todo lo anterior supone que la identidad se construye discursivamente, es una acción social que ocurre durante el habla y gracias a ella. Para los analistas conversacionales, la identidad no es algo que las personas tienen y de lo cual se derivan sus sentimientos, sus motivaciones y/o sus comportamientos (Antaki & Widdicombe, 1998). La identidad emerge cuando los interlocutores hacen relevantes1 categorías que agrupan personas en colecciones como “la familia” o “los conservadores” y que tienen aparejados unos atributos. Las categorías y sus atributos resultan significativos sólo en ciertas circunstancias y su sentido no puede ser definido de antemano; debe examinarse a la luz del momento de su puesta en relevancia en la interacción.

Las identidades así entendidas son recursos que emplean los participantes para tomar posiciones, solucionar problemas, definir eventos, realizar descripciones, proponer explicaciones (Edwards, 1998) y, como es de esperar, para establecer diferencias entre los interlocutores, o entre éstos y terceros, así como para enfatizar los elementos que los unen (Unamuno & Codó, 2007). Para estudiar la identidad desde un punto de vista conversacional, los analistas procuran dejar a un lado las teorías a priori y buscan los usos y los efectos interaccionales de las categorías. Lo hacen a partir de un examen secuencial y detallado de los materiales conversacionales. Nosotros hemos procurado un acercamiento de este tipo a un episodio comunicativo que nos habla de la identidad de un activista muy concreto, conocido como activista tecnológico o hacktivista.

Los datos

Como unidad de análisis hemos utilizado una charla sobre el “Chaos Computer Club y el hacktivismo alemán”, que tuvo lugar en un laboratorio Hacker2 de Barcelona (España), en enero de 2007. La grabación de dicha actividad se distribuye libremente en Internet3. Dicho material fue transcrito utilizando los códigos de transcripción que se encuentran al final de este trabajo.

Los participantes que aparecen en la interacción son, en primer lugar, la expositora (a quien llamaremos “Pallas”, recurriendo al alias que ella misma utiliza) y los asistentes a la charla (identificados en la transcripción con los nombres ficticios de Carme, Anna, Pilar, Jordi y Joan). La actividad en la que participan tiene cuatro partes. En las tres primeras, la expositora: a) comenta la fundación del grupo, presenta dos logros técnicos que le dieron notoriedad y narra su transformación en una asociación legal y registrada; b) habla sobre la organización del Chaos Computer Club (CCC) indicando su subdivisión en grupos regionales oficiales (Erfas) y no-oficiales (Chaostreffs), así como los eventos más importantes que organizan (el Chaos Communication Congress y el Chaos Communication Camp); y c) presenta algunos proyectos del club: su oposición a las políticas de almacenamiento de datos, a los pasaportes biométricos y a la utilización de máquinas para el voto electrónico. La cuarta parte de la actividad está dedicada exclusivamente a las preguntas del público. Para el análisis se han utilizado fragmentos extraídos de la primera y tercera partes de la charla, así como de la última.

Análisis y discusión

Para entender cómo se utilizan las categorías identitarias en el material analizado es fundamental estudiar, no sólo su contenido y forma, sino también las reacciones que generan en el auditorio. Los fragmentos de discurso predominantemente monológicos son un terreno más arriesgado para el estudio, pero también ofrecen información de interés. El primer fragmento que revisaremos es un ejemplo de ello. A través de su examen vamos a identificar las primeras categorías relevantes.

Nos situamos al principio de la interacción. En este momento, la expositora presenta el tema a desarrollar, adelanta parte de su contenido, define las divisiones temáticas del mismo y parece abrir un primer turno de preguntas. Desde este momento ya se hacen notorias algunas categorías posibles. Las mismas están relacionadas, por ejemplo, con la procedencia de la hablante, su género, su edad, etc. Vamos a resaltar dos de ellas que están implícitas en sus intervenciones y que son potencialmente relevantes para la interacción.

Para un hablante nativo del castellano, una primera cuestión evidente es que Pallas es extranjera. Se cuenta con varios indicios en este primer fragmento, por ejemplo, el uso del verbo “estar” en las líneas 3 y 4 en sustitución del verbo “ser”, más correcto gramaticalmente. Además se puede notar una manera peculiar de acentuar algunas palabras, por ejemplo, “organización” o “quizá” (línea 7). Así pues, es muy factible que Pallas sea categorizada como “extranjera” por los asistentes. Ahora bien, ¿tienen alguna relevancia esta categoría en el contexto de la interacción? Para responder dicha pegunta es necesario examinar si los hablantes construyen tal relevancia de manera que pueda ser rastreada en los datos. A nuestro juicio, esto es lo que hace Pallas a través de dos estrategias de “extranjerización” (Unamuno & Codó, 2007): 1) evidenciando su nacionalidad o procedencia y 2) indicando su condición de hablante no experta del castellano.

Pallas no es una hablante nativa del español. Ya hemos indicado que esto es evidente por algunos elementos gramaticales y de pronunciación. También se muestra en la forma de numerosos alargamientos silábicos y pausas prolongadas en las primeras cinco líneas. Al finalizar el fragmento (línea 12) encontramos evidencias de que está intentando ser adecuadamente comprendida. Después de presentar el tema y de anunciar el inicio formal de su charla lanza un apresurado turno de preguntas (“vamos a empezar con- PREGUNTAS?”). Es poco probable que haya realmente la necesidad de cederle la palabra al público en este momento de la charla. De hecho, nadie interroga a la expositora. Entre las líneas 13 y 15 una intervención inaudible da paso a risas de los participantes. ¿Por qué la expositora ha querido dar la oportunidad al público de interrogarla? En la línea 16 está la respuesta: “es fuerte: (.) con mi español”. Pallas se reconoce a sí misma como hablante no nativa del castellano. Con el turno de preguntas intenta asegurarse de que su competencia lingüística sea lo suficientemente adecuada para favorecer la comprensión de su charla.

Esta auto-categorización no es inocente, supone cambios en los derechos y obligaciones interaccionales mutuos. Las categorías étnicas aplicadas a un hablante o un tercero pueden ser utilizadas para descalificarle y para generar dudas sobre su capacidad para participar en la actividad que un grupo lleva a cabo (Day, 1998). Ahora bien, aunque la tematización de la propia competencia lingüística de Pallas remarca su condición de no experta, esto no tiene que ser necesariamente excluyente o desventajoso. Al contrario, puede servir para encontrar apoyo en la realización de una actividad colectiva y, en ocasiones, para conseguir un trato especial (Unamuno & Codó, 2007).

Las categorías son recursos que los hablantes utilizan para resolver problemas que se plantean en la interacción. En el caso que nos ocupa, el problema es la competencia lingüística de la expositora y sus posibles efectos sobre la comprensión del tema a tratar. La “extranjerización” es una auto-categorización que emplea Pallas para dar sentido a este problema, a la vez que intenta asegurarse un buen desempeño de su rol. Haciendo relevante su experticia lingüística se muestra en disposición de ser interrumpida en caso de que su discurso no sea entendido; abre las puertas para un intercambio bidireccional con los asistentes. Sus intervenciones son susceptibles de clarificación; sus palabras están sujetas a corrección por parte de otros. Disminuye de esta manera la distancia entre ella y su público.

Ahora bien, Pallas, en tanto que expositora, no puede simplemente ubicarse en una actitud abierta a la corrección. La segunda estrategia de extranjerización le permite mantener una posición central en la interacción. En este caso, encontramos que el discurso de Pallas tiene un marcado contenido geográfico. Su intervención empieza indicando la localización física del CCC así como su propia adscripción al grupo regional de Colonia (líneas 1 a 5). Cuando Pallas ubica geográficamente el club, para luego ubicarse dentro de la organización, ella se asigna un lugar en el espacio: una ciudad alemana en la que el CCC tiene un “grupo regional”. Pallas no solamente se presenta a sí misma como no-experta-lingüística, sino como “alemana”. Esta segunda categorización es fundamental.

Para los efectos de la charla no es suficiente asegurarse la comprensión por parte de los asistentes; necesita ocupar una posición adecuada y legítima para expresarse sobre el tema. La misma se deriva de su membrecía al Chaos Computer Club. En efecto, no debe pasarse por alto que Pallas presenta el CCC antes de presentarse a sí misma. Sus primeras frases no sólo la introducen como “extranjera”, sino como una vecina de Colonia que participa en la organización sobre la que hablará en los siguientes minutos.

La identidad de Pallas estará definida en la charla a partir de su membrecía al CCC. Nótese que, ya en el extracto antes citado, la expositora utiliza la primera persona del plural cuando se refiere al club: “estamos en:: (.) austria y en:: (.) suecia” (línea 2-3) y “los diferentes [proyectos] e::n cuales estamos:: lucha:ndo” (línea 8). Dicha colectivización de su posición será una constante durante la exposición y le ayudará a habitar la categoría “miembro del Chaos Computer Club”. A continuación vamos a dar contenido a esta categoría, examinando la forma como Pallas habla acerca del CCC y, sobre todo, a partir de las reacciones de los asistentes frente a esta categoría identitaria. Para empezar, veamos la continuación del fragmento anterior.

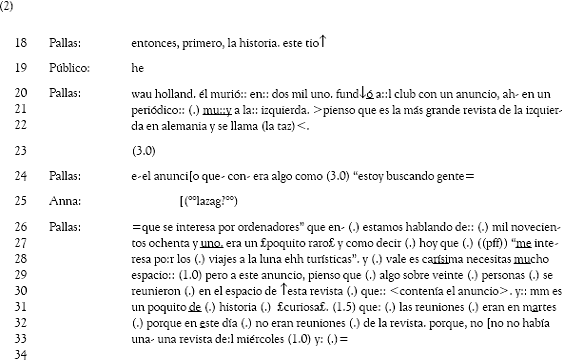

¿Qué implica formar parte del CCC? Ser miembro de esta organización tiene aparejados un conjunto de atributos que aparecen especificados en las líneas 21, 22, 26 y 27. Allí la expositora se refiere al origen del club, a su fundador y al contexto en el cual ocurre la fundación. El CCC es reconocido como una de las más importantes organizaciones de hackers en Europa. Desde sus orígenes, sus actividades giran en torno a los ordenadores. Pallas hace mención de este hecho cuando comenta que Wau Holland hace un llamado a “gente que se interesa por ordenadores”. Aquí aparece una característica de la membrecía al CCC que Pallas menciona entre risas (línea 27).

El tipo de personas convocadas por Holland, en la década de los 80, “era un £poquito raro£”. A esta rareza se le otorga contenido mediante una comparación: el interés por los ordenadores en aquel periodo histórico sería semejante al turismo espacial de hoy en día. El símil utilizado por Pallas podría indicar que el interés por los ordenadores es potestad de una reducida “elite”. Esta expresión ha sido empleada por las comunidades hacker más técnicas para designar a aquellos individuos, escasos en número, que han llegado a muy altos niveles de competencia tecnológica. Sin embargo, en la intervención de Pallas no se hace mención explícita de la habilidad técnica. El número reducido de miembros fundadores del CCC no se parece a los turistas espaciales en algún tipo de experticia, sino en su “extravagancia”. En inglés la palabra que podría utilizarse para designarlos es la de freaky, empleada actualmente pare referirse a las personas interesadas u obsesionadas por temas concretos, por ejemplo, los comics, los videojuegos, la ciencia ficción o, en este caso, los ordenadores. Pallas utilizará dicha categoría en posteriores intervenciones como sinónimo de hacker y como un vocablo aplicable a los miembros del CCC.

Ahora bien, el frikismo no es lo único que identifica a los miembros del CCC. Las personas que se reunieron con Holland, además de ser “raros” aficionados de los ordenadores, eran lectores de una publicación con una ideología política concreta. Pallas enfatiza visiblemente la relevancia de dicha orientación en las líneas 21 y 22, donde no sólo afirma que la publicación era de corte izquierdista, sino que era una de las más importantes de este tipo en Alemania. El hecho de que la convocatoria fuera distribuida por dicho medio supone que los miembros del CCC -o, cuando menos, los fundadores- se caracterizan por un interés, no solamente por la tecnología, sino por las ideas políticas de izquierda. Hacer relevante este hecho es central. La interacción que estamos analizando se realiza en el local de un colectivo interesado por cuestiones políticas a la vez que técnicas.

El cruce entre los intereses técnicos y políticos es remarcado por Pallas unos turnos más adelante. En el siguiente fragmento la encontramos relatando un hecho al que se dio un gran cubrimiento en los medios de comunicación (Clough & Mungo, 1992). Se trata de una intrusión realizada en 1984 a un servicio en línea conocido como Bildschirmtext (BTX). El siguiente fragmento empieza en un momento en el que Pallas explica que, para acceder al BTX, era necesario autenticarse utilizando una contraseña.

Nos gustaría resaltar dos elementos en esta intervención. En primer lugar, la naturaleza doblemente problemática del BTX. El sistema tenía “huecos de la seguridad” (línea 80) que permitirían a cualquier persona con la competencia técnica suficiente acceder a la información que se trasmite por este medio (con el agravante de que dicha información puede referirse a transacciones económicas, como se sugiere en las líneas 72 a 73). Pero, adicionalmente, el servicio era gestionado por una “entidad del estado” (líneas 75 y 82). Tal cuestión le daba un valor añadido al Bildschirmtex: no solamente tenía un problema de seguridad informática sino también otro de seguridad ciudadana.

Que el Deutsche Bundespost fuera una dependencia estatal despertaba sospechas acerca de la privacidad de los datos intercambiados a través del BTX (“no te escuchan (.) tienes que: demostra::rlo”). La línea 84 finaliza con una valoración negativa de este hecho que bien puede interpretarse como una llamada a la acción. Efectivamente, en el turno siguiente Pallas explicará lo que el CCC hizo en respuesta a la doble problemática del Bildschirmtex (una intrusión en el sistema que les permitió transferir dinero desde un banco alemán hacia la cuenta del club, acción que mostró la vulnerabilidad del BTX y que llamó la atención de sus administradores y de la opinión pública). Sus intervenciones en el tercer fragmento de interacción le sirven para justificar la actividad del CCC y para dibujarla como una acción a la vez técnica y política. Estas estrategias discursivas pueden tener implicaciones para la acción colectiva; por ejemplo, pueden ayudar a crear solidaridad entre Pallas y su audiencia (así como entre los grupos que cada uno representa). Avanzar en tal dirección supone el examen de una segunda cuestión que aparece en el tercer fragmento.

Queremos llamar la atención sobre el aporte de Jordi en la línea 77. En este caso, el interlocutor traduce la información dada por Pallas (la relación entre el Deutsche Bundespost y el Estado alemán) con la palabra “monopolio”, expresión que se refiere, en este caso, al control total de los servicios de telecomunicaciones por parte del gobierno y que es aceptada por Pallas (línea 78). A través de este tipo de intervención, Jordi colabora con la expositora poniendo a su disposición recursos lingüísticos que reformulan lo que ella, en principio, desea decir (Díaz Martínez, 1996). Dicho recurso coloca a los dos interlocutores en la misma posición.

Ante la pregunta de Pallas en la línea 76, Jordi podría simplemente haber asentido o haber callado; pero en lugar de ello ofrece su interpretación sobre el papel que juega “correas” en la historia del CCC. Esta interpretación no se opone al discurso de Pallas; por el contrario, resulta un aporte valioso para construir el problema del BTX como algo que va más allá de la mera tecnología. En cierta forma, Jordi y Pallas están ahora del mismo lado. Ambos entienden el tema tratado desde una óptica similar en la que se resaltan tanto los aspectos técnicos como políticos de la tecnología. Sin embargo, es apresurado lanzar esta interpretación sin haber examinado fragmentos posteriores de la charla. Algunos de ellos nos muestran formulaciones con las que se desafía al hablante principal para que se posicione con respecto a determinados asuntos.

Según el relato de Pallas, a finales de la década de los 80 en Alemania empieza a utilizarse la noción de “cibercrimen” que puede ser aplicable a las actividades realizadas por el CCC (especialmente aquellas que tienen que ver con la intrusión no autorizada en sistemas informáticos, como fue el caso del “BTX hack”). Sus miembros deciden entonces convertir el club en una “asociación registrada” que realiza sus actividades políticas desde “dentro” del Estado, utilizando sus “herramientas”. El modelo institucionalizado del CCC a partir de 1986 resulta incompatible con las estrategias organizativas propias del colectivo hacker que organiza la charla. Nuestra experiencia etnográfica4 revela que los hacklabs evitan formas de organización que supongan la centralización en la toma de decisiones, que requieran de jerarquías o de trabajadores a sueldo y que sirvan para establecer interlocución con el Estado o para recibir ayudas económicas de las administraciones públicas. Sin embargo, desde la perspectiva del análisis puramente conversacional, esta información resulta de poco interés mientras no se encuentren evidencias en los datos interaccionales. Por tal motivo, analizamos un fragmento donde se aprecia cómo el modelo organizativo del CCC genera interrogantes por parte del público y cómo éste problematiza el discurso de Pallas.

Este fragmento empieza cuando Pallas deja atrás la primera parte de su exposición (referida a la historia del CCC) para pasar a la segunda (la organización). En la línea 174, al final de una frase, Carme interviene sin interrumpir el discurso de la expositora. Su pregunta está centrada en la gestión de los recursos económicos. Al no recibir respuesta, en la línea 176 Carme reformula la pregunta. El uso de una expresión menos coloquial - “fuentes de financiación” - parece ser suficientemente claro para Pallas, quien responde rápida y enfáticamente. La forma como inicia su respuesta parece indicar que la pregunta anterior no había sido comprendida. Fijémonos en la forma como Pallas, en la línea 177, trata de explicar el origen de los recursos del CCC y cómo su respuesta es progresivamente examinada y valorada por el público. La expositora cuida el contenido de su respuesta: reformula su enunciado en dos ocasiones (“hay una- cada-”), cuando parece empezar a decir que existe una cuota de inscripción que cada miembro debe pagar para inscribirse en el CCC (información que será entregada más adelante a medida que el público solicita aclaraciones sobre el particular). Finalmente, opta por categorizar el CCC como una “asociación”. Esta categoría tiene aparejados algunos atributos; entre otras cosas, supone la existencia de una “contribución” (ha de entenderse, económica) por parte de sus asociados. La palabra “contribución” en la línea 178, sin embargo, resulta ambigua para los asistentes. No aclara cuál es la fuente de financiación, sólo establece el procedimiento. El hecho de que el dinero sea aportado por los miembros del CCC no resulta claro. En la línea 179, Anna pregunta si el contribuyente es el Estado y si lo hace a través de subvenciones.

La aparición de la figura del Estado en este momento no carece de implicaciones. Como ya se ha comentado, la relación con las administraciones públicas es vista con recelo por los activistas que participan del colectivo que organiza la charla. Al recibir subvenciones estatales -suelen afirmar los hacktivistas- se establece una relación de dependencia que resulta lesiva para la autonomía del grupo. No podemos saber si Pallas conoce de antemano esta forma de enfocar el asunto, pero sí podemos encontrar que reconoce la delicadeza del problema. En las líneas 180 y 182, enfatiza una respuesta negativa y clarifica en repetidas ocasiones que son los miembros quienes pagan la “contribución”. Dicha respuesta favorece la comprensión del punto de vista de Pallas, pero parece insatisfactoria para los asistentes. Una voz nueva interviene de manera que apenas se le distingue. Ofrece una reformulación: el CCC es definido como un “negocio”. Tal categoría deslegitima al Chaos Computer Club como actor político; implica que su objetivo es la obtención de beneficios económicos, no la generación de transformaciones sociales. Adicionalmente, construye a los “socios” del CCC como “clientes”, no como “activistas”. Esta formulación, a diferencia de la dada por Jordi en el fragmento 3, es ignorada por Pallas, quien continúa aclarando a Anna lo que supone hacerse miembro del club.

Es evidente que la categoría de “asociación” genera un interés que no está presente en los atributos aficionado de los ordenadores o de izquierdas. Dicho interés se centra en el modelo organizativo de los colectivos. Tales elementos están fuertemente asociados a la identidad colectiva de los movimientos sociales y, en el caso que nos ocupa, establece una diferencia entre el hacktivismo de los hacklabs y el que desarrolla el CCC en Alemania.

Las diferencias entre estos dos tipos ideales de activismo tecnológico se convierten en un tema central. Aparece de manera velada en diferentes intervenciones del público durante la exposición, pero sobre todo en la sección dedicada a las preguntas. En dicho momento, las inquietudes expresadas por los asistentes se orientan a comparar el CCC con los hacklabs, examinando temas como la relación entre el Chaos Computer Club y los movimientos sociales (especialmente el movimiento de okupación, muy vinculado con los laboratorios hacker), su lucha contra las patentes de software, sus mecanismos de toma de decisiones, sus relaciones internacionales, etc. Incluso, en un momento, se pide a Pallas una comparación explícita entre los colectivos. La respuesta que ofrece la expositora y las intervenciones siguientes aparecen en el último fragmento que analizamos aquí.

En este fragmento se puede apreciar que la dinámica ha cambiado. Pallas no domina la conversación; sus turnos de habla son interrumpidos por las frecuentes intervenciones de los asistentes. La exposición ha terminado e inicia un debate en torno a una expresión que Pallas emplea para comparar los hacklabs y el CCC. Este último, en virtud de la existencia de una estructura nacional que cohesiona sus grupos geográficamente dispersos (“en el >ce ce ce< estábamos juntos”) tiene más “poder” que los laboratorios hackers, entendidos como colectivos que guardan poca relación entre sí. Una primera lectura del fragmento nos muestra que Pallas y sus interlocutores sostienen conceptos distintos de poder. Fijémonos, por ejemplo, en las dos intervenciones de Joan. En la primera, manifiesta su apoyo a Pilar cuando pide una definición de lo que se entiende por poder. En la segunda, defiende que los laboratorios hacker no aspiran al poder. De esta manera, niega que el concepto sea pertinente para describir a los hacklabs. No se puede juzgar a estos últimos por carecer de algo que no desean obtener, al menos “de momento”. Sin embargo, las frases de Joan, dejan aún sin definir el vocablo. En este sentido, son más ricas las palabras de Pilar.

Pilar fue la interlocutora que manifestó abiertamente la necesidad de conceptuar el “poder”, y fue también la que empezó a acotar la definición relacionando dicha palabra con la política institucional (“poder:: dentro del gobierno”). De tal manera reformula la respuesta de Pallas, dando a entender que el Chaos Computer Club, en virtud de su organización, tiene más posibilidades de influir sobre los procesos de toma de decisiones políticas, usando, por ejemplo, estrategias propias de los lobbies. Esta forma de entender el “poder” parece ser bien recibida por los hablantes. Mientras que Joan no manifiesta desacuerdo, Pallas recoge la idea y la utiliza para construir su propia respuesta: tener una organización nacional y registrada facilita la movilización de recursos, entre otras cosas, para hacer llegar reivindicaciones a los centros estatales de decisión política.

La forma como se habla de la organización del CCC distingue entre el tipo de hacktivismo que realiza esta asociación y el que ejecutan otros colectivos. Su activismo tecnológico funciona gracias a un aporte económico obligatorio de sus miembros, se estructura institucionalmente, y busca ejercer una presión sobre los gobernantes. En la interacción no se hacen explícitas las características organizativas de los hacklabs, sin embargo, la experiencia etnográfica nos sugiere que se hace referencia velada a ellas en diferentes momentos de la charla. Tales intervenciones no pueden ser reproducidas aquí por cuestiones de espacio, pero se refieren a lo siguiente: 1) los hacklabs no están institucionalizados y, en este sentido, mantienen características más cercanas a los “nuevos movimientos sociales”; 2) la participación en ellos no requiere de una cuota de inscripción sino que se fundamenta en el voluntariado y la militancia; 3) sus decisiones se toman por consenso, no a través del voto; y 4) su organización carece de jerarquías locales y nacionales, no cuenta con representantes oficiales ni con entidades que coordinen a los hacklabs distribuidos por la geografía española.

Nos encontramos así con dos modelos distintos de hacktivismo que aparecen delimitados por el contenido de las interacciones y por la forma de conversar sobre los colectivos. En este último sentido, es de resaltar que cuando Jordi y Pilar hablan de los hacklabs utilizan la primera persona del plural, tal como Pallas hiciera en el fragmento 1 cuando se refería al CCC. Tanto la expositora como los asistentes se expresan en nombre de un “nosotros” que es distinto para cada uno de ellos. Tenemos entonces dos identidades colectivas relevantes que se encuentran, se comparan y terminan por diferenciarse.

Pallas intenta que esta frontera se desvanezca en las líneas 836, 837, 839 y 840. Si atendemos a la línea 833 podríamos hipotetizar que propone que la diferencia entre el hacktivismo alemán y el español es sólo cuantitativa. El CCC puede movilizar una mayor cantidad de recursos y de personas, pero en lo fundamental (“en el fondo”) funciona de manera parecida a los hacklabs. Estos últimos se asemejarían en su operatividad a los grupos regionales del Chaos Computer Club. Sin embargo, la finalización de la charla, pocos segundos después, deja en suspenso esa comparación y nos hace imposible ofrecer mayores detalles sobre este intento de crear una categoría común que pueda aplicarse tanto al activismo tecnológico del norte de Europa, como al del estado Español.

Conclusiones

El análisis conversacional nos permite mostrar cómo las categorías identitarias son empleadas por los hacktivistas en un contexto interaccional. Durante la charla sobre el CCC, la expositora y los asistentes utilizan el discurso para definir las categorías más relevantes para la conversación. Aunque pueden existir diferentes identidades salientes (debido a las características de género o edad de la expositora, por ejemplo), sólo algunas son puestas en juego activamente. Son éstas las que resultan susceptibles de ser estudiadas en términos de sus efectos sobre los participantes y sus identidades.

En la charla examinada, la categoría “miembro del CCC” es la que ocupa un lugar central. De ella revisamos sus atributos (ser freaky, izquierdista y socio de una institución formal) y vimos cómo éstos no son simplemente activados una vez que la categoría se vuelve relevante, sino que deben ser cuidadosamente elaborados. Para tal efecto se hace uso de recursos discursivos como los símiles (“como decir (.) hoy que (.) “me interesa po:r los (.) viajes a la luna ehh turísticas' ”), el énfasis sobre detalles históricos (“con un anuncio, ah- en un periódico:: (.) mu::y a la:: izquierda”), las formulaciones (“paga el estado? o sea subvenciona?”) y las reformulaciones (“NO no no el estado”).

Para hacer relevante la categoría sus atributos son puestos en escena de manera selectiva. De entre todas las posibles características de los miembros del CCC, Pallas resalta aquellas que probablemente coincidirán con la identidad colectiva de los hacklabs. No puede afirmarse que lo haga deliberadamente, pero lo cierto es que su discurso tiene una alta probabilidad de resonar en el sistema de creencias del público. De ocurrir así, las auto y heterocategorizaciones utilizadas por la expositora serían sumamente útiles para generar lo que Melucci (1999) entiende por solidaridad: “la capacidad de los actores de reconocerse a sí mismos y de ser reconocidos como parte de una unidad social” (p. 44). En efecto, el análisis nos sugiere que la expositora intenta integrar a los asistentes y a los hacktivistas alemanes bajo un mismo interés por los problemas tecno-políticos.

Sin embargo, tener éxito en la generación de solidaridad no es fácil. Las intervenciones del público orientan la conversación en otra dirección, resaltando las diferencias intergrupales y reforzando su propia identidad colectiva. El resultado es la aparición de dos formas distintas de concebir y practicar el hacktivismo. Dos modelos potencialmente incompatibles. El CCC representa un modelo institucionalizado que busca influir los centros de toma de decisiones del Estado. Los hacklabs españoles apuestan por un modelo basado en la autonomía de los colectivos y de sus participantes, así como en el establecimiento de vínculos informales de los que no se deriva un acceso al poder político. Estas diferencias se vuelven importantes mientras los participantes hablan sobre la organización de los colectivos implicados en la charla.

La aparición de estos dos modelos organizativos nos permite afirmar que la identidad colectiva no es un fenómeno activado de manera unitaria durante la conversación. Es más bien un constructo que se somete a revisión y debate. Los posibles efectos de la categorización (cooperación o conflicto intergrupal, por ejemplo) no serán consecuencia de la categoría en sí misma, sino de este proceso de negociación del significado.

Adicionalmente, el hecho de que las identidades colectivas mencionadas emerjan en el discurso nos sugiere que las categorías no aparecen en el vacío; se conforman de elementos culturales disponibles para los hablantes. Está fuera del alcance del análisis conversacional ofrecer respuestas sobre el origen histórico y la distribución social de estas herramientas discursivas, pero resulta muy útil para informarnos sobre su existencia y su relevancia en el presente, para las personas que participan en movimientos sociales.

En definitiva, el análisis conversacional de una interacción cotidiana se muestra adecuado para aprehender los componentes de la identidad colectiva de un grupo de activistas, para rastrear los procesos conflictivos a los que está sujeta, y para vislumbrar posibles implicaciones para la acción colectiva. Tal acercamiento puede complementar otros estudios que no alcanzan a captar las dinámicas de las redes sumergidas de los movimientos sociales y, especialmente, sus esfuerzos por poner en circulación nuevas identidades sociopolíticas.

Referencias

Antaki, C. & Widdicombe, S. (1998). Identities in Talk. Londres: Sage. [ Links ]

Atkinson, J. M. & Heritage, J. (1984). Structures of Social Action: Studies in Conversation Analysis. Cambridge: Cambridge University Press. [ Links ]

Clough, B. & Mungo, P. (1992). Los piratas del chip: la mafia informática al desnudo. Barcelona: Editorial B. [ Links ]

Day, D. (1998). Being Ascribed, and Resisting, Membership of an Ethnic Group. En C. Antaki & S. Widdicombe (Eds.), Identities in Talk (pp. 151-170). Londres: Sage. [ Links ]

Díaz Martínez, F. (1996). Formulaciones colectivas y formulaciones mutuas: reconstrucciones de un conflicto social. En J. A. Gordo López, y J. L. Linaza (Eds.), Psicologías, discursos y poder (pp. 151-170). Madrid: Visor. [ Links ]

Doménech, M., Feliu, J., Garay, A., Iñiguez, L., Peñaranda, M. C. & Tirado, F. (2002). Movimientos sociales y conocimiento científico: el impacto del activismo contra el sida sobre las prácticas científicas. Psicología Política, 25, 69-84. [ Links ]

Edwards, D. (1998). The Relevant Thing about Her: Social Identity Categories in Use. En C. Antaki & S. Widdicombe (Eds.), Identities in Talk (pp. 15-33). Londres: Sage. [ Links ]

Javaloy, F. (1993). El paradigma de la identidad social en el estudio del comportamiento colectivo y de los movimientos sociales. Psicothema, 5 (Suplemento), 277-286. [ Links ]

López Martín, S. & Roig Domínguez, G. (2006). Del tam-tam al doble click. Ciberactivismo: sobre usos políticos y sociales de la red, 72, 15-44. [ Links ]

McAdam, D. (1998). Orígenes conceptuales, problemas actuales y direcciones futuras. En P. Ibarra & B. Tejerina (Eds.), Los movimientos sociales: transformaciones políticas y cambio cultural (pp. 89-107). Madrid: Trotta. [ Links ]

McAdam, D., McCarthy, J., & Zald, M. N. (1999). Movimientos sociales: perspectivas comparadas. Madrid: Istmo. (Trabajo original publicado en 1996). [ Links ]

McKinlay, A. & Dunnet, A. (1998). How Gun-owners Accomplish Being Deadly Average. En C. Antaki & S. Widdicombe (Eds.), Identities in Talk (pp. 34-51). Londres: Sage. [ Links ]

Melucci, A. (1999). Acción colectiva, vida cotidiana y democracia. México: El Colegio de México y Centro de Estudios Sociológicos. [ Links ]

Reicher, S. (1996). Poniendo en práctica la construcción de categorías. En A. J. Gordo López & J. L. Linaza (Eds.), Psicologías, discursos y poder (pp. 353-368). Madrid: Visor. [ Links ]

Rivas, A. (1998). El análisis de marcos: una metodología para el estudio de los movimientos sociales. En P. Ibarra & B. Tejerina (Eds.), Los movimientos sociales: transformaciones políticas y cambio cultural (pp. 181-218). Madrid: Trotta. [ Links ]

Smelser, N. (1995). Teoría del comportamiento colectivo. México: Fondo de Cultura Económica. (Trabajo original publicado en 1963). [ Links ]

Tajfel, H. (1984). Grupos humanos y categorías sociales: estudios de psicología social. Barcelona: Herder. (Trabajo original publicado en 1981). [ Links ]

Tarrow, S. (1999). Estado y oportunidades: la estructuración política de los movimientos sociales. En D. McAdam, J. McCarthy & M. N. Zald (Eds.), Movimientos sociales: perspectivas comparadas (pp. 71-99). Madrid: Istmo. (Trabajo original publicado en 1996). [ Links ]

Turner, J. C. (1990). Redescubrir el grupo social. Madrid: Morata. [ Links ]

Turner, R. H. & Killian, L. M. (1957). Collective Behavior. Englewood Cliffs, NJ: Prentice-Hall. [ Links ]

Unamuno, V. & Codó, E. (2007). La construcción interactiva de la extranjeridad. Discurso y sociedad, 1 (1). Recuperado el 13 de junio de 2007, de http://www.dissoc.org/ediciones/v01n01/DS1(1)Unamuno-Codo.html. [ Links ]

Zald, M. N. (1999). Cultura, ideología y creación de marcos estratégicos. En D. McAdam, J. McCarthy & M. N. Zald (Eds.), Movimientos sociales: perspectivas comparadas (pp. 369-388). Madrid: Istmo. (Trabajo original publicado en 1996). [ Links ]

Recibido: octubre 3 de 2007

Revisado: noviembre 20 de 2007

Aceptado: diciembre 4 de 2007

*Los autores desean expresar su agradecimiento a Charles Antaki y a Virginia Unamuno por los comentarios y sugerencias hechos a las versiones preliminares de este artículo; así como a Pallas por su disposición para aclarar diferentes aspectos relacionados con su intervención en la charla que hemos analizado.

**Profesor asociado, Departament de Psicologia Social, Despatx B5/048. Facultad de Psicologia, 08193 Bellaterra, Universitat Autònoma de Barcelona. Correo electrónico: juancarlos.aceros@uab.cat

***Departament de Didàctica de la Llengua i la Literatura i de les Ciències Socials, Universitat Autònoma de Barcelona, Edifici G5, 08193 Bellaterra. Correo electrónico: natalia_evnitskaya@yahoo.com

1Una categoría es relevante (para los hablantes y para los analistas) en la medida en la que los hablantes se orienten a ella (aunque no la enuncien explícitamente) y que su uso suponga consecuencias en la interacción (Antaki & Widdicombe, 1998).

2Un laboratorio Hacker es un local en el que se reúnen personas interesadas en los aspectos sociales y políticos de la tecnología. En estos espacios se adelantan proyectos de desarrollo tecnológico e innovación social (i.e., programación de software libre), seminarios y cursos sobre cuestiones técnicas, campañas en favor de la libertad de la información y la cultura, y procesos de alfabetización tecnológica. Para mayor información sobre los hacklabs en España puede consultarse el portal http://www.hacklabs.org.

3Ver http://www.netjuke.r23.cc/search.php?do=list.tracks&col=ar_id&val=2275&sort=ar.

4Este trabajo se enmarca dentro de una investigación más amplia sobre el hacktivismo catalán. La misma se realiza desde 2004 a través de una metodología etnográfica que incluye observación de campo, entrevistas con informantes claves, análisis de hipervínculos y estudio de documentos producidos por los activistas tecnológicos.